DeepTech : la nécessaire souveraineté des données sensibles

Témoignages clients • 02 mai 2023

Il est assez rare de compter parmi ses clients des sociétés aussi singulières qu’Exotrail !

Entreprise française spécialisée dans le Newspace, Exotrail a fait le choix de LockPass afin, entres autres, d’absorber de manière pérenne la croissance de ses effectifs.

Entretien ultra complet avec Benjamin Auger, Head of IT qui nous parle évidemment de LockPass mais aussi et surtout de sa stratégie autour de la sécurité.

À lire absolument !

1. Bonjour Benjamin, peux-tu nous présenter Exotrail ?

Exotrail est un opérateur de mobilité spatiale de bout en bout. Nous sommes une DeepTech fondée en 2017, développant une offre commerciale axée autour du service en orbite. Nous opérons des solutions permettant à nos clients d’optimiser la durée de vie de leurs satellites, depuis la planification de la mission en passant par le lancement, la mise à poste, la phase d’exploitation et enfin, jusqu’à la désorbitation.

Nous évoluons dans la mouvance du “newspace”, c’est-à-dire l’émergence d’une industrie spatiale privée, auparavant réservée aux États et à quelques grands industriels.

Concrètement, nous travaillons par exemple sur une mission télécom afin de préparer le retour de l’Homme sur la Lune (programme Artémis) dans lequel nous équipons des satellites en orbite lunaire d’un système de propulsion que nous développons ici, en France !

Aujourd’hui, Exotrail, c’est une centaine d’employés et nos effectifs doublent tous les ans. Nous venons de finaliser une levée de fonds (série B) de 54 millions d’euros en début d’année 2023. Nous constatons que l’écosystème du new space, qui était en Europe historiquement en retard par rapport aux USA, notamment du côté de l’accès aux financements des start-up, commence à maturer. Nous travaillons avec des clients commerciaux et institutionnels sur l’Europe, les États-Unis et l'Asie. Nous adressons finalement tous les continents et possédons déjà du matériel en orbite.

En ce qui concerne notre activité, nous adressons la logistique spatiale, autour de 3 grands piliers :

- La propulsion

Cela permet d’avoir de la mobilité pour le satellite, d’assurer le maintien à poste voire même de faire évoluer la mission. Nous apportons la brique d’agilité, c'est-à-dire faire en sorte qu’une fois que le satellite est expédié par le lanceur, il soit en capacité de rejoindre son orbite de travail, qui n’est pas forcément la même que celle où le lanceur l’a déposé. - La mission (logiciels)

Nous développons des outils numériques permettant, par exemple, d’automatiser les opérations d'un ou plusieurs satellites depuis la Terre, ce que l’on appelle un “centre de contrôle”. En complément de cet outil, nous développons un logiciel permettant de planifier une mission. C’est en quelque sorte le Google Maps de l’espace. Ici nous allons chercher à définir en fonction des besoins du client quelle est la meilleure stratégie à adopter. Par exemple, un client final (disons un État) souhaitant suivre l’évolution de la déforestation va renseigner différents paramètres tels que la ou les zones d’intérêt à couvrir (l’Amazonie par exemple), le taux de revisite souhaité (une photo de la zone tous les jours, toutes les heures). Avec ces paramètres nous déterminons quel lanceur il pourra utiliser (Ariane, Vega, Soyouz, etc.), le type de propulsion équipant ses satellites, les orbites les plus adéquates pour le positionnement des satellites, etc. C’est très pratique dans le domaine des télécoms, de l’observation terrestre, de l’agriculture ou encore pour le suivi des catastrophes naturelles ! - Le service en orbite

Un satellite n’est pas forcément équipé de propulsion, il aura donc besoin d’être amené jusqu’à son orbite de travail. Or, être déposé sur une orbite précise est extrêmement onéreux car cela nécessite un lancement dédié, nous répondons à cette problématique en embarquant ce satellite dans notre spacevan qui est lui-même … un gros satellite ! C’est similaire à ce que l’on retrouve sur terre avec la livraison de colis : le colis est acheminé par cargo ou par avion jusqu’à un entrepôt (c’est le lanceur, la fusée), puis une camionnette vous apporte ce colis dans votre boîte aux lettres, c’est notre spacevan ! Plutôt que d’être greffé au lanceur, vous êtes greffé sur notre satellite, qui va lui vous déplacer sur la position qui vous convient depuis la zone de dépose du lanceur. C’est en quelque sorte la logistique du dernier kilomètre façon spatial.

2. Et quel est ton périmètre d’action ?

Chez Exotrail je suis Head of IT, ce qui est l’équivalent d’un DSI. Je suis arrivé dans la société en 2019, il y a près de 4 ans.

Dans mon travail j’ai 3 grandes missions :

- Mettre à disposition des employés des moyens et outils informatiques pour que chacun puisse travailler et collaborer au quotidien.

Nous sommes dans un secteur sensible, celui du spatial avec un pied dans la défense mais nous essayons de ne pas nous interdire d’avoir des outils modernes, adaptés au travail collaboratif en start-up, sans pour autant rogner sur la sécurité. - Assurer la disponibilité de ces applications et outils.

Étant dans un environnement type start-up, nous doublons nos effectifs tous les ans. Il faut donc s’assurer que nos systèmes puissent emmagasiner cette croissance sans avoir besoin de faire grandir nos équipes IT au même rythme pour autant.

Nous nous devons également d’assurer ce que l’on appelle le MCO, c’est-à-dire le Maintien en Conditions Opérationnelles, ainsi que le MCS, le Maintien en Conditions de Sécurité. Cela signifie que nous sommes responsables de l’ensemble du cycle de vie de ces outils pour qu’ils soient disponibles.

- Assurer la sécurité globale du système d’information et la cohérence de l’ensemble des mécanismes mis en place pour protéger les actifs numériques de la société.

C’est un pan essentiel de mon activité. Nous sommes une deeptech, avec des technologies de ruptures, il y a donc par essence une forte densité de données et de propriété intellectuelle avec des personnes ou entités qui aimeraient bien savoir ce que nous faisons, comment nous le faisons, etc…

Finalement, nous nous appliquons une logique que l’on retrouve dans de nombreuses sociétés, qui consiste à aligner le département informatique (l’IT), sur la stratégie et la vision de l’entreprise.

Aujourd’hui nous sommes une petite DSI, avec plusieurs acteurs qui interviennent en transverse tels que des prestataires dont LockSelf fait partie. Contrairement aux grosses structures, nous avons un SI relativement récent avec peu d’héritage ce qui permet de conserver une cohérence dans nos systèmes. Le revers de la médaille c’est que nous n’avons pas les moyens de ces grosses structures, ce qui nous force à faire preuve d’une certaine créativité au quotidien. Nous avons par exemple une logique d’audit régulier de nos systèmes, pour simuler une attaque et regarder ce qui va bien et ce qui peut être amélioré.

À mon sens, le RSSI ne doit pas être rattaché à la DSI. Il pourrait sinon être à la fois juge et partie. Il incombe à la DSI de définir la politique de sécurité du système d’information et le RSSI doit être capable de la challenger sans contrainte hiérarchique ou biais opérationnel.

Avec nos équipes en interne, nous sommes dans une approche transverse. Nous travaillons à proximité de nos équipes de développeurs sur la conception de nos logiciels, nous gérons la partie “ops”, c’est-à-dire tout ce qui va toucher au déploiement de ces applications, la phase d’intégration et de déploiement continue sur le système d’information Mission. C’est chronophage mais cette vision 360 nous permet d’assurer une maîtrise de bout en bout de ce que nous mettons à disposition de nos clients, internes (pour le système d’information Corporate ou les Opérations) ou externe pour la partie Mission.

3. En tant que Head of IT comment te positionnes-tu par rapport aux problématiques cyber ?

Quelles sont les menaces les plus préoccupantes selon toi pour une organisation de nos jours ?

Quelles sont les problématiques que vous avez pu rencontrer et qu’avez-vous mis en place pour y répondre ?

Nous prenons le périmètre cyber très au sérieux (et je pense qu’aucun DSI ou RSSI ne vous dira le contraire).

Globalement en définissant notre politique de sécurité du système d’information (PSSI), finalement pour notre stratégie cyber, nous nous sommes appuyés sur un process éprouvé : l’analyse de risques et la méthode EBIOS sur la gestion du risque. Qui pourrait nous en vouloir, pourquoi on pourrait nous en vouloir, à quoi on pourrait s’attaquer et comment pourrait se dérouler une attaque.

Et face à cela nous avons identifié 3 grands types de menaces qui en soit peuvent s’appliquer à n’importe quel type de société :

- Les cybercriminels

Ça va être les classiques ransomwares, cryptolockers, exfiltration de données, chantage, double extorsion etc… Le motif est ici très simple, il est financier. L’objectif pour l’attaquant est d'établir un rapport de force à son avantage pour en tirer un bénéfice financier en perturbant au maximum l’activité de l’entreprise. - Les activistes

Ça va être ici plutôt des défacements de sites, de l’interruption de services, un coup d’éclat etc… On va plutôt être sur des motifs idéologiques. Nous ne sommes pour l’instant pas trop confrontés à ce type d’attaque, quoiqu’avec la guerre en Ukraine il y a une remontée de ce genre de menace, particulièrement avec la coordination d’attaques massives par déni de service. - Les États

Nous sommes ici sur de l'ingérence économique, tout ce qui a trait au vol de propriété intellectuelle, vol des actifs numériques de l’entreprise etc… Cette menace, notamment à des fins de renseignement, est particulièrement visible avec la guerre commerciale entre les États-Unis et la Chine (matériel Huawei interdit aux US, problématiques autour de TikTok etc…). Pour nous c’est la menace principale mais aussi la plus complexe à mitiger. Vous êtes généralement face à des acteurs qui ont des moyens sans commune mesure, mais ça ne veut pas dire que nous ne pouvons rien faire, au contraire ! Les récents événements sur le flanc Est de l’Europe ont révélé la polarisation des nombreux groupes de cybercriminels, avec plusieurs déclarations d’allégeance à tel ou tel état. Nous suivons ça avec intérêt.

De ces 3 risques a découlé la stratégie de sécurité mise en place.

Forts de ce constat, nous essayons d’adresser toutes les phases d’une attaque : la “kill chain”, afin de découpler par phase les différentes étapes menant à la compromission d’un Système d’Information.

D’abord, il y a la reconnaissance extérieure. Nous mettons par exemple en place des outils qui vont permettre d’éviter les intrusions, tels que des IDS et des IPS, c’est-à-dire des outils de prévention et de détection des intrusions, pour analyser le trafic qui rentre à travers des équipements dédiés. Donc ici, nous allons plutôt nous assurer que personne ne rentre, ou en tout cas, que les personnes qui rentrent le font de façon légitime.

L’étape suivante, c’est plutôt la compromission initiale. C’est le compte qui a été détourné, quelqu’un qui a cliqué sur un spam, ou ses identifiants de connexion ont fuités parce qu’il avait le même mot de passe sur son compte personnel que sur son compte professionnel etc…

Ici, nous mettons en place plusieurs niveaux de protection avec par exemple de l’authentification renforcée (multi-facteurs) et le cloisonnement des accès avec le principe du moindre privilège pour mitiger la contagion en cas d’accès initial détourné. Nous automatisons également la surveillance de certains identifiants pour détecter au plus tôt une brèche ou une fuite de données. Quoi de pire que d’être attaqué, d’avoir des données exfiltrées et ne s’en rendre compte que très tardivement ?

Puis, en cas d’accès initial détourné avec succès, vient l'étape de la prise de pied dans notre système d’information avec la reconnaissance interne. C’est-à-dire un attaquant qui s’est installé, qui est établi et qui commence à cartographier notre système d’information.

À ce niveau nous avons des outils un peu plus poussés, avec des sondes qui sont placées un peu partout et qui vont nous permettre d’automatiser l’analyse comportementale au sein du système d’information. Nous analysons de grandes quantités de données en partie grâce à des outils exploitant l’intelligence artificielle, en cherchant à identifier des déviations de comportement et ce pour tous les éléments composants notre Système d’Information. Cela peut sembler abstrait mais c’est au contraire très concret. Nous attachons une importance particulière à coupler des éléments de défense moderne avec des systèmes plus traditionnels. Cela se traduit par un maillage de sécurité permettant une détection très fine des comportements inhabituels et le déclenchement d’action de mitigation automatiques adéquates.

L’ultime étape d’une attaque réussie est la prise de pied pour de l’observation, l’exfiltration de données ou le blocage du système d’information. Parce qu’il suffit d’une seule attaque réussie pour compromettre le système d’information, il faut être préparé, préparer l’entreprise, les employés, les investisseurs et toutes les parties prenantes.

Arrivé à ce stade, nous nous devons d’être préparés et entraînés à enclencher le scénario correspondant à la menace, par exemple enclencher le Plan de Reprise d’Activité adéquat. Ceci n’est possible que par un entraînement régulier et en impliquant toutes les parties prenantes.

Il y a 2 choses importantes à garder en tête :

- Il y a la confiance dans votre système d’information. Si votre SI est poreux, mal sécurisé, vous perdez la confiance de tout le monde dans l’entreprise et à l'extérieur.

- Il faut pouvoir industrialiser ses process pour continuer à croître sans doubler son équipe SI et cela passe par toute une réflexion design dès le départ. À terme si nous sommes mal organisé, mal structuré ça ne fonctionne juste pas.

Chez Exotrail nous pouvons nous appuyer sur une forte culture de la cybersécurité. Nous sensibilisons et impliquons l’ensemble du personnel et les dirigeants.

Nous comptons parmi nos effectifs de nombreux employés venant de grands groupes (Ariane, Airbus, Thales) opérant dans le secteur de la défense, ou les enjeux de sécurité sont particulièrement présents et intégrés.

Cette culture d’entreprise incluant la sécurité physique et la sécurité logique est aussi portée par les fondateurs qui sont des profils ingénieurs et comprennent très bien les implications que cela peut avoir sur le plan opérationnel.

C’est parfois difficile de rendre compte du ROI des investissements cyber, mais il est important d’essayer de trouver les bonnes métriques pour sensibiliser les dirigeants.

4. Chaque individu au sein d’une organisation est une porte d’entrée pour les actions cyber malveillantes.

Comment avez-vous impliqué l’ensemble de vos collaborateurs et parties prenantes dans votre politique de cyber protection ?

Quelles sont vos bonnes pratiques en la matière ?

Nous avons souvent tendance à taper sur l’utilisateur en disant “c’est la porte ouverte à tous les problèmes”, et effectivement un utilisateur qui n’est pas du tout sensibilisé, qui va laisser traîner son mot de passe sur un post-it et son ordinateur ouvert représente une faille.

Mais il y a aussi des moyens de sécuriser toutes ces mauvaises pratiques, en plus de la sensibilisation, sur le plan technique.

Par exemple :

- Un collaborateur qui aurait des identifiants faibles, on va pouvoir venir mettre une exigence sur les mots de passe plus complexes.

- Un utilisateur qui va réutiliser ses identifiants partout, en dehors notamment du SI corporate, donc dans un environnement que nous ne maîtrisons pas, nous allons mettre de la double authentification en face pour s’assurer que si ses identifiants fuitent nous aurons une couche supplémentaire de sécurité. Nous surveillerons également certains identifiants pour anticiper les fuites sur internet ou le darkweb afin de maximiser le temps de réaction en cas d’incident.

L’utilisateur est un risque par défaut mais il ne faut pas oublier qu'ils ne sont pas responsables de toutes les menaces cyber qui pèsent sur l’entreprise.

Par exemple, si je fais une mauvaise configuration, je deviens un plus gros risque qu’un utilisateur qui aurait cliqué sur un spam. C’est très important de le saisir parce qu’une mauvaise configuration peut être bien plus dangereuse pour l’entreprise qu’un utilisateur peu vigilant.

En termes de bonnes pratiques maintenant, il y a selon moi 3 points importants : la sécurité hybride, sensibiliser et contrôler.

- Le premier point, qui est pour moi essentiel, c’est l’approche hybride de la sécurité. C’est-à-dire une approche par “défaut” et par “design”.

Nous avons donc une approche “legacy” sur la sécurité, c’est-à-dire que nous nous basons sur les fondamentaux de la sécurité : segmentation des accès, des systèmes, réseau interne pour ne pas exposer nos services à l'extérieur, diminution de la surface d’attaque etc…

Et puis nous allons quand même nous dire en tant que start-up, qu’il y a des outils plus modernes qui existent pour améliorer notre sécurité mais aussi pour donner une expérience utilisateur plus agréable, pour séduire des talents. Dans ce cas, nous allons adosser une approche plus contemporaine comme le “zéro trust”. Nous allons ajouter des outils d’analyse comportementale dont on parlait tout à l’heure qui permettent de détecter des déviations pour un utilisateur, une application, un équipement … et être notifié quand il y a une déviation.

En fonction de certaines déviations nous allons adapter une réponse automatique et autonome. C’est donc une sécurité hybride, qui s’appuie sur des préceptes éprouvés (segmentation, droit d’en connaître, logique du moindre privilège), tout en adjoignant des outils et une approche plus contemporaine.

- Le deuxième point pour moi c’est la sensibilisation.

Nous avons une forte culture de la transparence et du retour d’expérience en interne. Elle vient du fait que nous faisons du hardware, nous créons des propulseurs et des satellites. Quand ça ne fonctionne pas, ça n’est pas comme le développement applicatif, nous ne pouvons pas changer quelques lignes de code et hotfix.

Avec du matériel en vol, dans l’espace, nous n’avons pas le droit à une seconde chance. Donc nous appliquons aussi cette culture du feedback à l’IT. Quand nous identifions une menace, une attaque, une tentative d’intrusion, nous la détectons, nous y remédions et nous faisons un retour d’expérience interne aux employés. Cela afin de leur partager notre expérience et de les impliquer, leur montrer le côté concret ainsi que le rôle qu’ils ont à jouer.

Nous partageons également notre veille cyber sur un canal de communication interne. Les employés saisissent ainsi beaucoup plus facilement l’implication réelle d’une attaque.

Nous sommes donc vraiment dans de la sensibilisation par l’exemple pour permettre aux collaborateurs de se projeter. Pour les nouveaux employés nous présentons par exemple le département IT et nous leur montrons de vrais retours d’expérience d’attaques. Tout ce parcours contribue à ce que les nouveaux employés, si jamais ils n’étaient pas sensibilisés, le deviennent, et s’ils le sont déjà, ça leur fait une sorte de piqûre de rappel.

La résultante de cela c’est que les collaborateurs nous font confiance et surtout ils n’hésitent pas à venir nous voir pour échanger. Nous leur expliquons alors que l’attaque n’est que la partie visible et qu'en réalité c’est avant que tout se joue !

Concrètement, ils savent qu’ils peuvent accéder directement aux personnes qui peuvent agir pour mitiger un risque, sans passer par un cheminement hiérarchique fastidieux.

- Le troisième point c’est qu'il ne faut pas éluder l’aspect contrôle. La sécurité c’est aussi la sécurité physique donc nous allons passer parfois dans les bureaux vérifier qu’il n’y a pas un mot de passe qui traîne sur un post-it, un document confidentiel qui traîne à côté d’une imprimante, etc …

Mettre en place ces 3 points est aussi un bon moyen de transmettre les valeurs et la philosophie de l’entreprise aux nouveaux arrivants.

5. La gestion des mots de passe et des accès représentent un indispensable de la sécurisation de son entreprise, et vous l’avez bien compris.

À quelles problématiques êtes-vous confrontés ? À quels enjeux répond LockPass ?

Avant LockPass la gestion des mots de passe était hétérogène.

Un utilisateur avait ses mots de passe dans son navigateur, un autre avait un Keepass en local etc… Nous n’avions finalement pas de vraie gestion centralisée.

Une politique de sécurité sur le stockage et la gestion des mots de passe existait au niveau DSI mais pas au niveau de la société. Avant LockPass nous avions aussi nos prestataires à côté qui avaient leurs propres bases de données sur lesquelles nous n'avions pas le contrôle.

Dans le contexte de croissance que nous connaissons actuellement, nous avons identifié le besoin d'échanger des identifiants, mots de passe et donc d’avoir un outil centralisé pour garder le contrôle et déléguer en toute sécurité.

La croissance des équipes force à rationaliser, standardiser et automatiser.

Or, lors de contrôles dans les bureaux certains collaborateurs mettaient des mots de passe sur des post-it ou sur leur téléphone et en leur posant la question sur leurs pratiques, nous nous sommes rendu compte qu’il n’y avait pas d’outil en place.

Nous avions adressé le sujet pour l’IT mais pas pour le reste de la société…sauf que les équipes ont besoin de collaborer, de prendre la main sur des équipements, d’accéder à des ressources en ligne.

Il y a donc une quantité croissante de secrets qui commencent à s’agréger de façon hétérogène, sur lesquels nous n’avons pas du tout la main ni de visibilité, et là ça devient compliqué parce que si nous n’avons pas connaissance des identifiants utilisés nous ne pouvons pas les monitorer dans nos outils de surveillance des fuites de données. Donc nous avions vraiment besoin de centraliser et de reprendre la main.

Au niveau de la DSI nous avions une solution SaaS concurrente, mais l’outil a vite montré ses limites. Le système de partage des mots de passe notamment était complexe et peu adapté à notre utilisation.

Sur la partie sécurité et souveraineté nous avions également besoin de nous assurer que l’éditeur de la solution était une personne morale de “confiance”, au sens réglementaire du terme cela signifiait utiliser un outil certifié par l’ANSSI, hébergé sur une solution estampillée SecNumCloud.

Et lorsque l’on recontextualise vis-à-vis des cas d’ingérence économique on se rend compte qu’il est préférable de s’adresser à un éditeur et un hébergeur souverain afin d’échapper à toute extraterritorialité du droit (US principalement, prédominant dans les NTIC).

Enfin, pour une question d'adoption, avoir un outil “user friendly”, moderne, documenté sur lequel un support est assuré était essentiel.

Aujourd’hui LockPass a répondu à l’ensemble de ces problématiques, et adresse l’intégralité de notre besoin c’est-à-dire :

- l’homogénéité de la politique de génération des mots de passe

- la centralisation, les logs, l’intégration avec un annuaire

- le partage, la collaboration et la délégation de la gestion aux managers

- un outil “user friendly”, moderne avec l’application mobile et l’extension web

Dans l’utilisation de l’outil, nous poussons au maximum les utilisateurs à utiliser l’outil à titre personnel via l’espace personnel car nous sommes convaincus qu’une bonne hygiène informatique à titre personnel est aussi importante que dans un cadre corporate.

Dans notre PSSI (Politique de Sécurité des Systèmes d’information), nous avions déjà une politique de mots de passe et de réglementation sur les accès qui a été ré-implémentée dans LockSelf.

Avant LockSelf nous avions aussi (comme dans beaucoup de sociétés) des collaborateurs qui se partageaient des mots de passe en clair par email…

Quand nous les avons sensibilisés, un des points a été de leur faire prendre conscience que si demain le contenu de leur boîte mail fuitait, la personne pouvait extraire tous les mots de passe trouvés. LockPass nous a beaucoup aidé à harmoniser les pratiques ayant trait à la gestion des secrets au sein de l’entreprise.

6. Qui utilise la solution au sein de votre organisation ?

Quand nous avons fait notre analyse de besoin, nous nous sommes demandés si nous voulions adresser un périmètre restreint ou si nous voulions sensibiliser tout le monde.

La réponse a été évidente, il fallait sensibiliser tout le monde, embarquer toute l’entreprise dans le projet. Il y avait un véritable intérêt à décliner ce système auprès de l’ensemble des collaborateurs afin de maximiser le taux d’adoption et ainsi créer une réelle dynamique autour de ce sujet sensible qu’est la gestion des « secrets ».

Ça a été dur au départ. Pas parce que LockSelf n’était pas apprécié, mais parce qu’il a fallu changer les habitudes des collaborateurs. Il a fallu migrer toutes les personnes qui avaient leurs comptes locaux, les mots de passe dans les navigateurs, les réimporter dans LockPass et leur montrer comment ça fonctionnait.

Bien que l’outil soit “user-friendly”, il a été nécessaire d’accompagner les collaborateurs dans ce changement. Les formations dispensées par LockSelf ont été un vrai plus pour permettre d’onboarder tous les employés avec une première session de présentation de l’outil !

Cet accompagnement est une vraie force en plus de l’offre technique proposée par LockSelf, que ce soit l’accompagnement pour la partie administration comme la partie utilisateurs. Pendant la formation les collaborateurs sont vraiment accompagnés sur la première connexion au compte, ce qui permet de tout de suite commencer à utiliser la solution.

Tout cela a vraiment permis de faire adopter très rapidement la solution aux équipes et de se rendre compte que l’outil était finalement essentiel pour tous.

Un aspect intéressant réside dans l’évolution de l’utilisation.

D’un cas d’usage nominatif avec l’espace personnel, l'utilisateur évolue très rapidement dans la partie espace partagé avec les groupes auxquels il appartient, ce qui lui permet d’accéder à des données, des ressources. En découle une adoption et une amélioration des bonnes pratiques, les utilisateurs ne pensent plus à envoyer leurs mots de passe en clair et se disent “Je te l’envoi dans LockSelf”.

Nous avons créé ainsi une sorte d’habitude et de logique auprès de nos employés, avec un taux d’adoption à plus de 90% en quelques mois à peine.

Et aujourd’hui lorsqu’en comité de direction l’un des dirigeant demande l’accès à un outil et que le réflexe est de dire “Oui, tu y as accès en partage sur LockPass” c’est hyper gratifiant !

Pour maximiser l’adoption au quotidien, nous avons aussi choisi de lancer automatiquement l’application LockSelf sur tous les ordinateurs. Ainsi quand ils ouvrent leur navigateur, l’extension LockSelf se lance automatiquement, difficile de passer à côté ;-) !

7. Pourquoi le choix de LockPass ? Quels sont, selon vous, ses avantages ?

Comme mentionné plus haut, dans notre cahier des charges, la solution devait répondre à plusieurs exigences, dont certaines réglementaires.

L’aspect légal et sécuritaire était ainsi primordial pour nous. La certification CSPN de l’ANSSI a très fortement pesé en faveur de la solution. L’informatique et les systèmes d’information sont des cibles de choix pour les acteurs pratiquants l’ingérence économique. Grâce à la certification ANSSI, nous pouvons rapidement nous faire une idée du sérieux de la solution, de l’éditeur, et par extension vous considérer comme un tiers de confiance.

Nous avons aussi une volonté chez Exotrail de contribuer à la construction d’un véritable écosystème Français, Européen adressant l’ensemble du spectre IT avec des solutions certifiées, interopérables et qui répondent à des enjeux de souveraineté.

Le fait que LockSelf soit une société française, éditée, développée et hébergée en France était pour nous important. Tous les aspects de collaboration, d’ergonomie dont nous avons déjà parlé font aussi partie pour nous des avantages de votre solution.

Pour conclure, si nous avons la possibilité d’intégrer des outils efficaces, sécurisés et qui sont reconnus par un tiers de confiance (l’ANSSI), nous privilégions ces solutions !

Merci Benjamin !

Découvrez LockSelf

Protégez vos données dès aujourd'hui

Accédez à l'ensemble des fonctionnalités de la suite LockSelf pendant 14 jours.

LockSelf

Retour d'expérience

Circonscrire une cyberattaque en moins de 24h

LA CYBER MISSIVE

Tout savoir sur l'actualité cyber en France

1 fois par mois dans votre boîte mail 📩

À lire aussi

Les derniers articles

Cybersécurité

Les cyberattaques contre le secteur public français en 2023

Découvrez notre tour d’horizon des cyberattaques à l’encontre du secteur public les plus marquantes de 2023.

Réglementations et normes

Entreprise : 7 mesures pour se conformer à la directive NIS2

Découvrez nos conseils pour commencer à se conformer à la directive NIS2 et faciliter son application en entreprise.

Actualité LockSelf

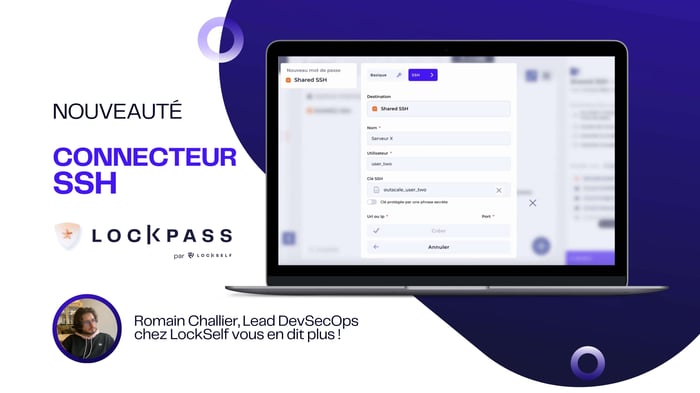

Le connecteur SSH : nouvelle fonctionnalité LockPass à venir

Romain Challier, Lead DevSecOps chez LockSelf nous dévoile cette fonctionnalité à venir permettant de stocker et lancer des connexions SSH depuis LockPass.