- Accueil

- Cybersécurité

- Gestion des identités et des accès (IAM) en entreprise

Avec la multiplication des outils en ligne et du stockage des données dans le cloud, gérer finement les identités numériques, et donc les accès, de son entreprise est devenu nécessaire pour chaque organisation. Chez LockSelf on sait que la gestion des droits et des accès, quand il n’existe pas d’équipe spécialisée au sein de votre organisation, peut devenir un vrai casse-tête. Alors si vous êtes soucieux d'adresser la question du "Qui a accès à quoi ?" au sein de votre entreprise, découvrez l'importance de l'IAM à travers cet article vulgarisé.

.png?width=2240&height=1260&name=Cybers%C3%A9curit%C3%A9%20_%20gestion%20des%20identit%C3%A9s%20et%20des%20acc%C3%A8s%20(IAM).png)

À l’ère numérique, la cybersécurité et l’automatisation sont au cœur des stratégies des entreprises. La gestion des identités et des accès en est la clé de voûte. Elle garantit la conformité aux exigences modernes, dont la gestion optimale des outils et la maîtrise des risques de sécurité. Concrètement, l’IAM (Identity and Access Management), ou GIA en français (Gestion des Identités et des Accès), définit qui accède à quoi selon les responsabilités respectives dans l’entreprise.

Définitions importantes

Les performances et l’efficacité de l’IAM dépendent du succès de la mise en place de chaque élément qui le constitue.

L’identité numérique

Il s’agit du premier élément fondamental dans une GIA. L’identité numérique renvoie à tous les renseignements portant sur l’utilisateur. Ceux-ci sont nécessaires pour autoriser ou refuser l’accès au réseau, aux applications et aux outils. Subséquemment, la vérification de ces informations implique une sécurisation maximale des facteurs d’authentification. Pour ce faire, la création d’un référentiel d’utilisateurs s’impose. Cette étape consiste à dresser et à mettre régulièrement à jour une liste des identités numériques.

Les accès

Les avancées technologiques ont poussé les entreprises à adopter une nouvelle stratégie au niveau de leur méthode de travail. Actuellement, tout s’effectue en ligne ou sur le Cloud, car les métiers ont définitivement évolué. Les workflows, le travail collaboratif et l’automatisation font désormais partie intégrante des processus métier.

Les DSI (directions des systèmes d'information) se focalisent sur différents points comme les serveurs RDS, les postes en VDI ou encore le GPO. Ces outils métier et ces logiciels créent un besoin : les accès, dont la réglementation constitue un point focal. Les collaborateurs doivent accéder à des données, des fichiers ou des services. Comme pour les identités numériques, un référentiel des comptes et des applications est nécessaire. Cet annuaire comprend éventuellement des badges, des clés ou autres modes d’accès spécifiques. Une mise à jour régulière reste fortement recommandée.

La gestion des identités et des accès

La gestion des identités et des accès – GIA – relève des compétences du département IT. Ce service configure l’autorisation ou le refus des accès. Les utilisateurs répondent à des facteurs d’authentification précis leur permettant ou non de se connecter au réseau, au Cloud, etc. Il peut s’agir d’un collaborateur, d’un client, d’un intérimaire ou d’un prestataire. Selon leur profil respectif, les utilisateurs disposent d’une habilitation réglementée.

Le système IAM consiste ainsi à vérifier la conformité entre l’identité numérique et les accès qu’elle demande. En effet, tous n’accèdent pas obligatoirement aux mêmes fichiers, car les missions et les postes sont différents. Les mouvements internes sont courants dans les entreprises, justifiant davantage le besoin de gestion des comptes, entre autres. Il convient de relier les deux référentiels principaux, en l’occurrence les identités numériques et les applications. Ce rapprochement facilite la réconciliation.

Champs d’application d’un IAM

Bien que le terme IAM ou GIA puisse sonner nouveau pour certains, la procédure n’est pas inconnue pour autant. En effet, chaque arrivée d’un collaborateur s’accompagne d’un ensemble de processus d’intégration, dont la création de compte. Puis, le service IT procède aux différentes habilitations à utiliser tel ou tel terminal, fichier, etc.

La nouveauté avec les solutions GIA porte sur les champs d’application plus vastes et plus automatisés. La configuration est plus aboutie avec des réglementations plus sécurisées.

L’utilisation d’un outil IAM simplifie les procédures, limitant les va-et-vient entre les services et les hiérarchies de l’entreprise. Ci-après les types de méthodologies applicables avec une GIA.

SSO ou authentification unique

Le SSO ou Single Sign On représente la solution la plus basique et la plus courante des IAM. Ce modèle est caractérisé par son authentification unique. Autrement dit, l’utilisateur insère le même identifiant avec un mot de passe identique pour se connecter sur tous les logiciels. En revanche, la compatibilité entre les logiciels est incontournable.

Cette option se révèle pratique pour l’utilisateur, mais expose l’entreprise à certains risques. Les plateformes et les outils sont accessibles via une seule authentification. Cet avantage se transforme en faille de sécurité. Néanmoins, cette approche facilite le travail des administrateurs lors de la régulation et de la réglementation des accès et autorisations.

MFA ou authentification à plusieurs facteurs

Le MFA utilise un processus plus complexe, notamment le TOTP. En pratique, les utilisateurs reçoivent des codes d’accès à usage unique. Ces mots de passe temporaires visent une vérification plus stricte. Le service IT ou les administrateurs envoient les facteurs d’authentification via plusieurs canaux, dont les e-mails, les appels ou les SMS.

Dans une technologie plus avancée, l’authentification requiert une empreinte digitale ou toute autre forme de reconnaissance biométrique. Il est également intéressant de préciser que le MFA permet de pallier aux limites du SSO. Une combinaison des deux méthodes garantit une sécurité optimale.

RBAC ou gouvernance de l’accès

Le RBAC convient surtout aux grandes entreprises, car les restrictions et le niveau de sécurité sont plus élevés. Le stockage de données sensibles et le recours à des logiciels sophistiqués expliquent ce choix de la gouvernance de l’accès. Les responsabilités des utilisateurs définissent, entre autres, l’autorisation. Celle-ci peut également dépendre de la hiérarchie ou encore des compétences spécifiques.

Dans certains cas, l’accès n’est pas réservé à un utilisateur particulier, mais au service auquel il appartient. Les ressources nécessaires pour l’exécution d’une mission collective ou similaire sont donc accessibles à toute l’équipe.

WS-Federation ou Fédération

Le système de fédération se reconnaît surtout à l’accès SSO sans code. Il repose, par exemple, sur le SAML ou Security Assertion Markup Language. Il s’agit d’un protocole d’identité standard applicable à tous les utilisateurs. Basée sur la confiance, la fédération utilise aussi un serveur spécifique appelé WS-Federation.

Son fonctionnement passe par la présentation d’un jeton qui comporte les données d’identité. Les logiciels associés deviennent ainsi accessibles, sans insertion d’identifiant ou de mot de passe. Nul besoin de réauthentification pour se connecter sur chacune des applications paramétrées sur le WS-Federation.

À lire aussi

Articles recommandés pour booster votre cybersécurité

Cybersécurité

Tout comprendre de la MFA

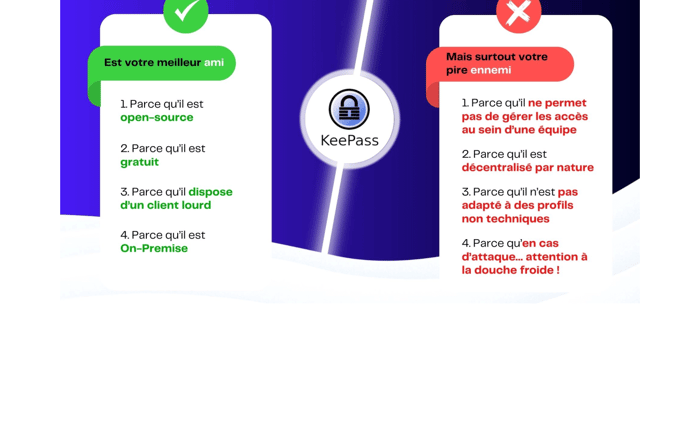

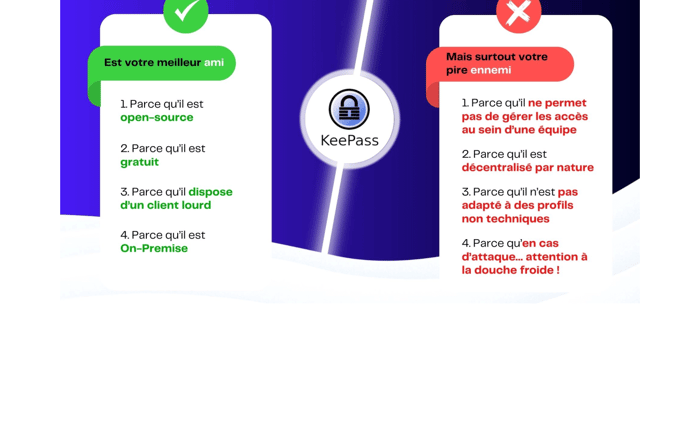

Coffre-fort de mots de passe

KeePass : un faux ami dont vous devez vous séparer !

Fonctionnement d'un IAM

Les administrateurs informatiques ou le service IT mettent en place le système IAM en fonction des besoins de l’entreprise. La mission principale consiste à gérer efficacement et sûrement les identités et les accès qui s’y rapportent. La protection des données confidentielles est la finalité de toute la stratégie.

L’IAM permet plusieurs actions, dont :

- La définition des rôles de chaque utilisateur ;

- La mise à jour ou modification de ces rôles ;

- Le contrôle des accès au réseau ou NAC ;

- Le compte rendu des activités de l’utilisateur ;

- L’application et la gestion des politiques de sécurité ;

- Le contrôle de l’accès « invité » au réseau ;

- La vérification de la conformité réglementaire.

Les outils IAM sont disponibles sur le Cloud ou sur un site. Les configurations et les fonctionnalités varient ainsi selon ce déploiement du service. Bien que les entreprises privilégient les solutions sur le Cloud, des modèles hybrides se révèlent de plus en plus convaincants. Le choix dépend essentiellement des politiques de sécurité et des besoins. Néanmoins, quel que soit le système utilisé, les bases des processus restent les mêmes. Une solution GIA implique la gestion des arrivées, des mouvements et des départs, et le besoin de réconciliation.

Gestion des arrivées

La nécessité de cette intervention se présente à chaque intégration de nouveaux collaborateurs dans une entreprise. Elle s’avère souvent automatique, justifiée par le besoin de la nouvelle recrue d’accéder aux outils métier. Toutefois, sans IAM, cette gestion des arrivées se manifeste par des allers-retours entre les ressources humaines et le service IT. Le manager doit jouer le rôle d’intermédiaire entre les deux services pour s’assurer de la mise en place du processus.

Gestion des mouvements

Les entreprises favorisent de plus en plus la mobilité interne. La mutation ou la promotion d’un collaborateur implique le besoin de gérer ce changement. Il s’agit essentiellement d’adapter les accès aux nouvelles responsabilités. Le collaborateur a besoin de se connecter aux ressources liées au service qu’il intègre. Naturellement, il peut aussi s’avérer nécessaire de le déconnecter des anciens outils. La gestion des mouvements devient fluide et facile avec une solution IAM. Dans la pratique, les administrateurs ne suppriment pas le compte d’utilisateur, mais régularisent les accès selon les changements. La modification des droits et des accès est inévitable à ce niveau.

Gestion des départs

Dans ce cas-ci, le collaborateur ne change pas de poste ni de service, mais quitte définitivement l’entreprise. Comme à son arrivée, son départ donne lieu à un ensemble d’actions indispensables. La clôture de son compte et la suppression de son identité numérique font partie des étapes importantes. Toutefois, l’application de cette procédure ne se fait pas automatiquement sans IAM. Cela s’explique par le manque de communication observé entre les services RH et la DSI, entre autres. Dans certaines entreprises, la revue de comptes reste la solution courante pour vérifier les départs. Les responsables techniques réalisent manuellement un inventaire en comparant les comptes existants avec les collaborateurs actifs.

Réconciliation

La réconciliation désigne une phase essentielle au cours de laquelle les identifiants sont régulièrement inventoriés. Contrairement aux étapes précédentes, cette analyse n’est pas motivée par un changement particulier dans l’entreprise. Elle permet surtout de faire une mise à jour et de surveiller la cohérence des comptes actifs. La réconciliation apparaît indispensable dans le suivi des accès, notamment en cas de comptes partagés ou de création de comptes temporaires.

Rôles d’un outil IAM

Chaque entreprise se réfère à un protocole informatique bien précis. Le niveau de sécurisation varie selon l’envergure et l’activité, mais chaque approche repose sur le triangle AAA.

Authentification

Toute gestion des identités exige une gestion de l’authentification. Ce suivi se base sur l’accord entre l’entreprise et un utilisateur donné. Dans la pratique, elle permet d’identifier exactement l’utilisateur : sous-traitant, prestataire, intérimaire, salarié, etc.

Autorité

Cette étape consiste tout simplement à s’assurer de la cohérence des accès avec l’utilisateur et ses besoins. Cette vérification porte sur l’autorisation accordée selon le niveau de responsabilités ou les besoins du métier. Il est impératif que l’accès soit justifié, mais surtout légitime.

Audit

Le contrôle et la traçabilité de chaque action d’un utilisateur impactent sur l’optimisation de la sécurisation. Le suivi des activités d’une identité numérique importe dans un protocole informatique. Concrètement, il s’agit de consulter qui a utilisé quelles ressources, dans quelle finalité et à quel moment.

Spécificités de l’IAM

Si les rôles d’un IAM sont suffisamment clairs, quelques spécificités rendent son utilité encore plus intéressante.

Certaines solutions permettent, par exemple, de préciser des horaires d’utilisation. Autrement dit, en dehors de ces moments autorisés, les accès sont impossibles. Cette particularité peut s’appliquer aussi sur des lieux. Une application ou un logiciel est, par exemple, réservé à un bureau ou un étage donné.

Des IAM servent à configurer la restriction ou la limite de nombre d’utilisateurs pouvant se connecter simultanément. Ce réglage s’applique aussi sur le type de service accessible.

Les fonctionnalités d’une GIA aident à protéger efficacement les données sensibles. La réglementation des autorisations concerne souvent la création ou la modification. Elle s’étend à d’autres restrictions, comme la permission de transférer ou de transmettre. Ce blocage de partage passe généralement par le protocole RBAC. Par exemple, un utilisateur temporaire n’est habilité à recevoir et à envoyer des données que lorsqu'il est présent dans les bureaux de l'entreprise. Lorsqu’il tente de se connecter ou d’y accéder en dehors, l’accès lui est refusé.

Les capacités de ce système vont également s’élargir sur les rapports. Ceux-ci font un état de lieu de la conformité et de l’application du protocole de sécurité. Cette spécificité contribue largement dans l’optimisation de la sécurité. Les informations recueillies constituent des bases de données suffisantes pour mettre en place des améliorations ou des ajustements.

.jpg?width=713&height=444&name=IAM-ArticleSeo%20(1).jpg) Protégez vos données sensibles avec un IAM bien configuré.

Protégez vos données sensibles avec un IAM bien configuré.

Intégration de l’IAM dans l’entreprise

La sécurisation du système informatique d’une entreprise a besoin de l’intégration d’un IAM. Toutefois, cette décision exige une mûre réflexion. Les fonctionnalités et les capacités étant très vastes, il convient d’opter pour la solution adéquate.

Analyse des besoins

Les besoins définissent les fonctionnalités nécessaires. Au-delà des options basiques, les IAM proposent des configurations plus sophistiquées. Celles-ci s’adressent notamment aux entreprises de grande envergure. Les modèles prêts à l’emploi conviennent aux petites structures. L’analyse des besoins ne se limite pas à ceux de l’entreprise actuellement, mais va encore plus loin. En effet, bien que les solutions soient évolutives, les besoins futurs doivent être anticipés. Il est également intéressant d’investir dans des systèmes hybrides.

Vérification de compatibilité

La compatibilité est un point important. La mise en œuvre d’un outil GIA oriente vers la solution compatible avec le système informatique de l’entreprise. Une vérification s’impose donc au niveau des applications, des réseaux, des logiciels et des serveurs. Il en va de même pour la conformité avec les législations locales et les réglementations en vigueur. L’entreprise s’assure que les méthodes qu’elle envisage d’utiliser n’enfreignent pas la loi.

Gestion de changements et des indicateurs

La mise en place d’un IAM s’effectue par étape. Il est plus judicieux de tester le protocole en l’affectant à des services donnés avant de l’appliquer dans tous les secteurs. L’accompagnement de ce changement se révèle d’une importance capitale. Le déploiement d’un outil GIA affecte considérablement les habitudes de travail.

Ensuite vient l’étape de l’utilisation générale et le suivi des indicateurs clés. À ce stade, il faut accorder une attention particulière à l’évolution de l’IAM, son efficacité et ses failles. Ce suivi concerne, entre autres, le délai de configuration, les réinitialisations et les éventuelles effractions observées.

À lire aussi

Articles recommandés pour booster votre cybersécurité

Cybersécurité

Tout comprendre de la MFA

Coffre-fort de mots de passe

KeePass : un faux ami dont vous devez vous séparer !

La cyber missive

Tout savoir sur l'actualité cyber et la suite LockSelf

Directement dans votre boîte mailChaque 1er jeudi du mois

Sommaire

Gestion des identités et des accès (IAM) en entreprise