- Accueil

- Réglementations et normes

- NIS2, DORA, CRA : Plan d'action 2024-25 pour vous conformer

NIS2, DORA, CRA : Plan d'action 2024-25 pour vous conformer

Réglementations et normes • 21 février 2025

Aujourd’hui on vous propose d’entrer dans le détail des nombreuses réglementations cyber prévues pour cette fin d’année 2024 / début 2025. Qui est concerné ? Quels outils et mesures de sécurité mettre en place en priorité ? Dans quel timing ? On analyse tout cela ensemble dans cet article dédié.

.png?width=713&height=401&name=NIS2%2c%20DORA%2c%20CRA%20_%20Guide%20des%20nouvelles%20r%C3%A9glementations%20cyber%20(1).png)

Depuis plusieurs années déjà, la France et l’Europe connaissent un contexte réglementaire mouvant en matière de cybersécurité. La fin d’année 2024 et le début d’année 2025 s’inscrivent dans cette continuité, avec de nouvelles directives et réglementations clés qui doivent entrer en vigueur, notamment NIS2, DORA et le CRA. Ces nouvelles lois imposent un certain nombre d’obligations aux entreprises et organisations en matière de cybersécurité. C’est l’ensemble de l’écosystème cyber qui se renforce au niveau européen.

L’objectif est simple : sécuriser de façon pérenne un grand nombre d’entreprises et d’organisations dans toute l'Europe.

Pour les professionnels, que vous soyez dirigeants d’une PME de plus de 50 salariés ou expert de la sécurité des systèmes d’information, comprendre, mettre en œuvre les bonnes pratiques et anticiper ces changements est nécessaire.

Quelles sont les nouvelles réglementations cyber à venir ?

NIS2, DORA et le CRA constituent les principales réglementations européennes en cybersécurité récemment adoptées ou sur le point d'entrer en vigueur. Le projet de loi relatif à la résilience des infrastructures critiques et au renforcement de la cybersécurité paru le 15 octobre 2024, vise à transposer en droit français la directive sur la résilience des entités critiques mais aussi NIS2 et DORA, nous donnant davantage de détails (874 pages) sur ce qui attend les entreprises et organisations européennes.1 Examinons en détail chacune de ces directives clés et leurs implications.

La directive NIS2 en bref

Date d'application : 17 octobre 2024

La France, comme les autres pays de l'UE, devait avoir transposé la directive NIS 2 pour le 17 octobre 2024, mais suite aux récents événements politiques du pays, le calendrier de transposition de la directive NIS 2 a été ajusté. La transposition est désormais reportée au 17 janvier 2025, date limite pour informer la Commission européenne des mesures adoptées. La France à ensuite jusqu'au 17 avril 2025 pour soumettre la liste des entreprises assujetties à cette nouvelle réglementation.

C’est ensuite à compter de la publication des décrets d’application ou des arrêtés que les mesures techniques de NIS 2 deviendront obligatoires entre entités régulées et prestataires sous-traitants. (Il faudra donc se tenir informé. Nous mettrons à jour cet article dès que nous aurons plus d’informations à ce sujet).

Vincent Strubel, Directeur Général de l’ANSSI (Agence Nationale de Sécurité des Systèmes d’Information) a également indiqué que la conformité totale à NIS2 devra se faire dans une période de trois ans. Attention, cela ne signifie pas que la mise en conformité peut attendre. En effet, il a également fixé un minimum requis de mesures à mettre en œuvre dès à présent, à savoir : « l’enregistrement auprès de l’ANSSI de l’entité régulée sur le portail monespaceNIS 2, les notifications des incidents et de montrer les investissements dans les solutions de sécurité ».

Secteurs concernés : Pour accéder à la liste complète des secteurs concernés par NIS 2, rendez-vous ici.

Parmi ces nombreux secteurs concernés par l’entrée en vigueur de NIS2 les organisations concernées seront :

- Pour les entités essentielles : Les entreprises de plus de 250 salariés ou réalisant plus de 50 millions de chiffre d’affaires ET plus de 43 millions de bilan total.

- Pour les entités importantes : Les organisations entre 50 et 249 salariés ou ayant un chiffre d’affaires ET un bilan total chacun supérieur à 10 millions d’euros.

Pour les collectivités seront concernées 1489 entités, collectivités territoriales et groupements de collectivités territoriales (661). Les communes de moins de 30 000 habitants (99% des communes) ne seront concernées que par leur intercommunalité de rattachement.

NIS2 vient également réglementer toute la chaîne d’approvisionnement (ce qui n’était pas le cas avec la première version NIS1 de la directive). En effet, pour une protection à 360° des organisations il est nécessaire d’imposer certaines mesures de cybersécurité aux différents partenaires, sous-traitants, prestataires qui peuvent être vecteur d’attaque, telles que des attaques par rebond.

Faites le test sur le site monespaceNIS 2 de l'ANSSI pour déterminer si votre organisation est régulée par la directive NIS 2 et à quelle catégorie elle appartient.

Synthèse des mesures concrètes à mettre en œuvre :

- Analyser les risques et sécuriser sa chaîne d'approvisionnement.

- Obligation de signalement des incidents majeurs dans les 24 heures.

- Réalisation d’audits de sécurité réguliers (au moins tous les 2 ans).

- Mise en place du chiffrement et de l’authentification multifacteur obligatoires.

- Formation régulière du personnel en cybersécurité.

Sanctions : En cas de non-conformité, des sanctions pouvant aller jusqu'à 10 millions d'euros ou 2% du chiffre d'affaires mondial pour les entités essentielles pourront être appliquées. Pour les entités importantes, les sanctions pourront s’élever à 7 millions d’euros ou 1,4 % du chiffre d’affaires annuel mondial de l’entreprise.

La réglementation DORA en bref

Dora signifie “Digital Operational Resilience Act” et vise à assurer la stabilité financière du marché européen. Ainsi les établissements de crédit, de paiement et les entreprises d’investissement doivent se conformer à plusieurs exigences de sécurité afin de protéger leurs réseaux informatiques.

Date d'application : 17 janvier 2025

Secteurs concernés : Finance, banque, assurance.

Synthèse des mesures concrètes à mettre en œuvre :

- Partager les renseignements liés aux cybermenaces avec les acteurs du secteur.

- Garantir la sécurité des transferts de données grâce à l’utilisation de solutions de chiffrement (pour réduire au minimum les risques de corruption ou perte de données).

- Détection des activités anormales.

- Mise en place d’une surveillance accrue des fournisseurs de services informatiques tiers.

- Reporting des incidents majeurs dans les 4 heures.

- Élaboration et maintien de plans de continuité d'activité et de reprise après sinistre pour assurer la résilience opérationnelle en cas d'incident majeur.

Sanctions : En cas de non-conformité, les sanctions pourront aller jusqu'à 1% du chiffre d'affaires annuel moyen.

CRA, le règlement européen sur la cyber-résilience en bref

Le CRA (European Cyber Resilience Act)2 “vise à protéger les consommateurs et les entreprises qui achètent ou utilisent des produits ou des logiciels comportant un composant numérique.” L’objectif est ainsi de renforcer la sécurité des produits informatiques et logiciels en établissant des standards de sécurité minimaux et assurant des mises à jour de sécurité pendant cinq ans après la mise sur le marché du produit connecté par le fournisseur.

Date d'application : Le CRA a été adopté le 10 octobre 2024.

Il entrera en vigueur 20 jours après sa publication. Il faudra ensuite 36 mois avant que le CRA ne s’applique complètement.

Secteurs concernés : Fabricants, importateurs et distributeurs de produits connectés.

Synthèse des mesures concrètes à mettre en œuvre :

- Intégration de la sécurité dès la conception des produits et services (Security by Design).

- Fourniture d'instructions de sécurité claires aux utilisateurs.

- Surveillance post-commercialisation : Mise en place d'un système de surveillance continue des risques de cybersécurité après la mise sur le marché du produit.

- Mise en place de procédures pour gérer et signaler les incidents de sécurité liés aux produits.

- Obligation de signaler les vulnérabilités découvertes dans les 24 heures.

Sanctions : En cas de non-conformité, les sanctions pourront aller jusqu'à 15 millions d'euros ou 2,5% du chiffre d'affaires annuel mondial.

Par où commencer pour assurer sa mise en conformité avec NIS2, DORA, le CRA ?

Voyons ensemble comment se préparer concrètement à l’arrivée de ces différentes réglementations et élever le niveau de sécurité de votre organisation.

1. Notification, gestion et reporting des incidents

La notification rapide des incidents de cybersécurité fait partie des obligations centrales de ces nouvelles réglementations. Il vous sera essentiel de développer des procédures de détection et de réponse aux incidents qui soient conformes aux délais réglementaires (24h pour NIS2 et le CRA, 4h pour DORA).

Pour vous y conformer :

- Implémentez des outils de détection et d'analyse automatisés des incidents (EDR + SIEM) pour accélérer leur identification et leur qualification.

- Créez des modèles de rapport d'incident pré-formatés adaptés à la réglementation qui vous concerne. Vos processus de communication seront ainsi plus rapides, et vous saurez rapidement quelles informations faire remonter.

- Établissez des canaux de communication directs avec les autorités compétentes pour un reporting fluide et dans les délais.

- Organisez régulièrement des exercices de simulation d'incidents pour tester et améliorer vos procédures de notification dans le temps.

- Assurez-vous que votre chaîne d'approvisionnement soit intégrée dans votre processus de gestion des incidents.

En mettant en place cela, vous serez en mesure de répondre efficacement aux exigences de notification et de gestion des incidents de NIS2, DORA et du CRA, tout en renforçant votre capacité globale à faire face aux cybermenaces.

2. Gestion des risques de la chaîne d'approvisionnement

La sécurisation de l’ensemble de la chaîne de valeur des organisations est également un élément central des nouvelles réglementations cyber à venir. Pour cause, les fournisseurs, partenaires, prestataires représentent des maillons clés de la cybersécurité des entreprises.

Pour assurer la sécurité de votre organisation à tous les niveaux et être en conformité avec les réglementations à venir :

- Commencez par cartographier l’ensemble de vos fournisseurs, partenaires, prestataires externes.

- Évaluez chaque fournisseur en fonction de critères tels que l'accès aux données, l'impact sur les opérations, et leur propre maturité en cybersécurité. La réalisation d’audits de sécurité approfondis pour les fournisseurs les plus critiques peut également s’avérer pertinent.

- Intégrez des clauses de cybersécurité dans tous les contrats avec les fournisseurs critiques (et dans l’idéal avec l’ensemble de vos parties prenantes externes).

- Définissez clairement les responsabilités et les procédures de communication avec chaque partenaire en cas d'incident (sur leur SI ou sur le vôtre).

- Mettez en œuvre une gestion fine des droits d’accès de chaque prestataire. L’adoption d’un gestionnaire de mots de passe adapté, permettant de définir des droits d’accès temporaires, et de donner des droits d’usage sur un mot de passe sans jamais que le partenaire ne puisse y accéder en clair vous permettra de simplifier et sécuriser ces accès. L’outil LockPass, certifié par l’ANSSI vous permettra de répondre à ce besoin de segmentation et de traçabilité sur les accès partenaires afin d’être en conformité.

3. Mise en place d’un PRA et d’un PCA

Les Plans de Reprise d'Activité (PRA) et les Plans de Continuité d'Activité (PCA) sont essentiels pour assurer la résilience opérationnelle exigée par NIS2, DORA et le CRA.

Voici comment développer et maintenir vos PRA/PCA :

- Identifiez les menaces potentielles (cyber-attaques, pannes matérielles, catastrophes naturelles).

- Évaluez la probabilité et l'impact de chaque risque.

- Priorisez les risques pour orienter vos efforts de planification.

- Identifiez les processus critiques et leurs interdépendances.

- Déterminez les Objectifs de Temps de Reprise (RTO)

- Formez régulièrement le personnel clé à leurs rôles et responsabilités en cas de crise.

- Planifiez des tests réguliers des PRA/PCA (au moins annuellement, idéalement plus fréquemment).

- Maintenez une documentation détaillée et à jour de tous les plans. Assurez-vous que la documentation est accessible en cas de crise. Par exemple en l’hébergeant de façon chiffrée et externalisée à votre SI grâce à LockFiles.

- Prévoyez des procédures de notification aux autorités, conformes aux délais réglementaires.

4. Formation et sensibilisation des collaborateurs

La mise en place des différentes mesures de sécurité serait vaine sans sensibilisation, formation et mise à disposition d’outils adaptés à l’ensemble de vos collaborateurs.

Pour cela vous pouvez :

- Organisez des formations régulières et adaptées aux besoins de chaque service.

- Lancez des campagnes de phishing simulées pour tous les employés.

- Intégrez les obligations personnelles de chacun en matière de cybersécurité dans les contrats de travail.

- Mettre à leur disposition des outils de sécurité simples d’utilisation. Pour le transfert de documents par exemple, déployez des solutions telles que LockTransfer, répondant aux exigences de chiffrement des données imposées par NIS2 et DORA, et s’intégrant parfaitement dans l’environnement de travail de vos collaborateurs (Plugin Outlook / O365 leur permettant de chiffrer des pièces jointes à la volée, et pour la DSI de garantir l’intégrité des données et de conserver la traçabilité des échanges).

Vous renforcerez ainsi la cybersécurité globale de votre entreprise et ferez de vos collaborateurs de véritables maillons forts de votre sécurité (ou a minima des collaborateurs vigilants).

5. Tests et audits

Les tests et audits réguliers sont essentiels pour évaluer l'efficacité de vos mesures de sécurité et assurer la conformité aux réglementations NIS2, DORA et CRA.

Pour vous conformer :

- Réalisez un premier audit complet pour évaluer votre niveau de conformité à la réglementation visée, puis mettez en place les mesures complémentaires nécessaires.

- Par la suite, mettez en place des scans automatisés de l'ensemble de votre infrastructure.

- Priorisez et corrigez rapidement les vulnérabilités identifiées.

- Planifiez des tests d'intrusion biannuels

- Incluez des scénarios de test basés sur les menaces réelles (threat-based penetration testing).

- Développez une checklist d'audit basée sur les exigences de NIS2, DORA et CRA.

- Effectuez des audits trimestriels couvrant tous les aspects de la sécurité.

- Documentez les résultats et les plans d'action correctifs.

- Auditez les droits d'accès de l’ensemble de vos utilisateurs, parties prenantes et des administrateurs.

Avec l’arrivée de NIS2, DORA ou encore le Cyber Resilient Act (CRA), l’écosystème cyber européen se structure pour renforcer la sécurité des entreprises et des états.

Dès à présent, chaque entreprise doit préparer sa mise en conformité pour éviter les sanctions mais aussi simplement pour élever le niveau de sécurité de son organisation et assurer sa pérennité dans un environnement de menaces cyber de plus en plus complexes.

Vous n’êtes pas concerné par ces réglementations ? Pour le bien de votre entreprise sécurisez-vous quoi qu’il arrive.

À lire aussi

Articles recommandés pour booster votre cybersécurité

Réglementations et normes

Entreprise : 7 mesures pour se conformer à la directive NIS2

Coffre-fort de mots de passe

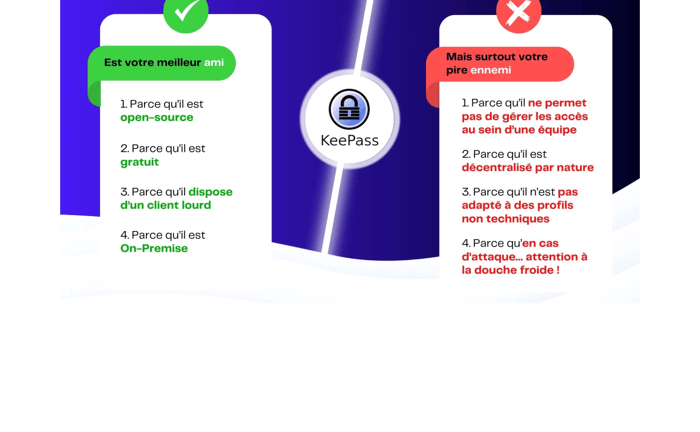

KeePass : un faux ami dont vous devez vous séparer !

Réglementations et normes

Certification ANSSI : quels avantages pour mon entreprise ?

Sources :

2. https://eur-lex.europa.eu/legal-content/FR/TXT/?uri=CELEX:52022PC0454

La cyber missive

Tout savoir sur l'actualité cyber et la suite LockSelf

Directement dans votre boîte mailChaque 1er jeudi du mois

Sommaire

NIS2, DORA, CRA : Plan d'action 2024-25 pour vous conformer