- Accueil

- Cybersécurité

- Tiers de confiance : acteurs clefs de votre cybersécurité

Tiers de confiance : acteurs clefs de votre cybersécurité

Cybersécurité • 30 mai 2023

Le tiers de confiance est un acteur du numérique, dont la nécessité résulte d’une nouvelle pratique de sécurisation. La dématérialisation et la digitalisation inscrivent la cybersécurité parmi les priorités des entreprises. Les services en ligne se sont multipliés dans ce sens. Les acteurs du numérique intègrent aujourd'hui un genre spécifique : Le tiers de confiance (fournisseurs d’identité, modérateurs de contenus, prestataires de services de confiance, etc.)

-1.png?width=713&height=401&name=Tiers%20de%20confiance%20_%20des%20acteurs%20cl%C3%A9s%20%C3%A0%20votre%20cybers%C3%A9curit%C3%A9%20(1)-1.png)

Qu’est-ce qu’un tiers de confiance en cybersécurité ?

Le tiers de confiance se présente désormais comme un acteur clé et incontournable pour garantir la cybersécurité.

La notion de tiers de confiance

« Tiers de confiance » désigne un prestataire ayant pour mission principale d’assurer la sécurité numérique à travers différents services. Il s’agit d’une personne physique ou morale pouvant mettre en place la sécurisation ou intervenir en cas d’incidents numériques. Cet acteur dispose d’une habilitation spécifique qui atteste de la fiabilité et de la légalité de ses services. La notion juridique de ses opérations constitue ainsi un volet important.

Le tiers de confiance numérique intervient à la place de ses clients et ses actions engagent automatiquement sa responsabilité juridique. Il est sollicité pour protéger l’identité, sécuriser les documents ou encore veiller sur l’intégrité de la mémoire numérique. Il possède, entre autres, des habilitations pour fournir des signatures électroniques.

La Fédération Nationale des Tiers de Confiance

La FNTC s’occupe de la coordination générale de l’écosystème. Elle compte plus de 160 membres qui réfléchissent et travaillent étroitement pour la mise en place de la confiance numérique. Elle met son expertise au service des organisations pour apporter des appuis et des informations importantes.

Les adhérents se constituent en cinq collèges. Le premier rassemble les prestataires/éditeurs titulaires d’une certification ou d’une labellisation. Le deuxième regroupe les prestataires/éditeurs de confiance. Le troisième est formé par les experts et ceux qui représentent les utilisateurs. Le quatrième réunit les institutions ainsi que les professions réglementées. Le dernier accueille les utilisateurs des services de confiance. Il existe également d’autres catégories dans la fédération, dont les membres associés, la cellule internationale et les partenaires.

Périmètre d’actions

Les tiers de confiance, pilotés par la FNTC, assurent initialement deux métiers : la signature et l’archivage électroniques. La dématérialisation a été le facteur de développement des services proposés. Avec l’avancée technologique, de plus en plus d’actions et de démarches se digitalisent : signature, facturation, archivage, vote, etc. La naissance de ces besoins de dématérialisation a ainsi cerné le périmètre d’actions des tiers de confiance. Les échanges numériques nécessitent des preuves valables d’un point de vue légal. L’e-finance s’est également transformée, ayant généré d’autres exigences en matière de confiance numérique. Depuis deux décennies, la FNTC œuvre dans l’instauration d’une relation fiable et professionnelle sur le plan économique et surtout juridique.

Les secteurs concernés

Actuellement, les tiers de confiance agissent pour sécuriser de nouveaux secteurs, dont le CEV, le KYC, l’e-santé, etc. Le CEV renvoie au cachet électronique visible, tandis que le KYC désigne la procédure Know Your Customer. La digitalisation étant intrinsèque à la confiance numérique, la protection de la blockchain s’est imposée automatiquement.

Les acteurs de l’économie numérique interviennent à plusieurs niveaux suivant leurs secteurs respectifs. Il s’agit, entre autres, des éditeurs de logiciels, des experts, des prestataires de services numériques ou encore des start-up novatrices. Toute entreprise qui traite, stocke et partage des données a besoin d’un tiers de confiance.

Le recours à un tiers de confiance

L’ultime objectif d’un tiers de confiance est de préserver la confidentialité des données de ses clients. Toutes ses actions s’articulent autour de cette vocation et les solutions sont élaborées en ce sens. Les services se présentent sous diverses formes, dont des offres gratuites et payantes pour accéder à des niveaux de sécurité différents. L’application ne se limite pas seulement à la sécurisation, mais s’étend aussi à la conservation de l’intégrité dans le temps. L’hébergement et le stockage dans les datacenters sont au cœur des préoccupations des services. Par ailleurs, la confiance se base sur la puissance et les performances de la technologie utilisée pour la protection.

LockSelf incarne un parfait exemple de tiers de confiance qui propose des services à la fois fiables et simples d’utilisation. Les solutions se déclinent en :

- LockPass, un outil de gestion IAM performant et efficace ;

- LockFiles, un logiciel permettant permet de stocker et de protéger des données selon leur criticité ;

- LockTransfer, une solution dédiée aux partages et aux échanges de fichiers en toute sécurité.

La suite LockSelf inclut également un coffre-fort numérique permettant d’accéder à toutes les fonctionnalités d’un service complet. La certification ANSSI constitue le garant de la conformité des offres aux législations en vigueur en France et en Europe.

Conscient de son engagement et du niveau de sa responsabilité, LockSelf s’appuie sur l’expertise de son équipe. Celle-ci réfléchit en permanence sur les moyens possibles pour renforcer la sécurité. En pratique, les experts imaginent des scénarios d’attaque et développent des mécanismes de défense appropriés.

Pourquoi les tiers de confiance sont des cibles ?

En raison des services qu’ils proposent, les tiers de confiance sont les boucliers des clients contre les cyberattaques. Pour la même raison, ils sont les cibles parfaites des hackers pour atteindre les entreprises.

La méthode de l’attaque par rebond

Les tiers de confiance accèdent et traitent des données importantes, que ce soit en termes de volume ou de sensibilité. Leur habilitation à agir à la place de leurs clients les place dans la ligne de mire des hackers. Ces derniers connaissent cette pratique et choisissent d’attaquer des prestataires afin de nuire à leurs clients.

L’attaque par rebond passe par l’infiltration de l’écosystème pour accéder, voler, détourner ou détruire des données. Il s’agit d'une méthode très connue de piratage informatique, qui n'en demeure pas moins redoutable. La technique repose sur un procédé très simple : le hacker repère un prestataire vulnérable. Il usurpe une identité numérique et demande à obtenir des codes d’accès. Il prétexte des améliorations de services, des sondages ou des mises à jour. Il envoie à sa victime un lien qui redirige vers une landing page pour extorquer les identifiants. Il infiltre ensuite le réseau et le système à partir de ces codes d’accès. Par conséquent, la moindre négligence de sécurité constitue une menace.

Le grand danger de l’attaque par rebond

L’infiltration ouvre l’accès à l’ensemble du réseau et du SI, et toutes les données deviennent accessibles. Le plus dangereux avec cette technique est le risque d’implication du prestataire victime en tant que complice. En effet, le partenaire dont le système a été infiltré ne se doute pas de l’attaque. Il ne le réalise qu’une fois devant les faits.

De plus, il est difficile de remonter jusqu’à la source, puisque cette fraude s’appuie sur un procédé bien déguisé. En infiltrant la supply chain, l’attaque par rebond agit dans la plus grande discrétion. Celle-ci constitue sa véritable arme de destruction.

L’attaque par rebond en chiffres

Elle ne cible pas uniquement les entreprises, mais va jusqu’à viser le marché boursier ou le gouvernement. De grandes firmes ont également été victimes, comme Airbus ou Signal, ou encore des fabricants d’appareils électroniques. Plus de 2 entreprises sur 3 ont signalé des incidents numériques. Une grande menace pèse sur les entreprises, tous secteurs et tailles confondus. Par exemple, des appareils sous Android ont été infectés par des logiciels espions dès leur emballage. Selon les résultats des analyses réalisées par les spécialistes de la cyberprotection de Check Point, ce problème concerne les smartphones conçus par LG, Samsung et Xiaomi, entre autres. Des clés USB distribuées par Schneider Electric ont subi les mêmes attaques.

Bessé, un cabinet de conseil et de courtage en assurances, a publié une analyse des tendances globales portant sur les menaces de violation de données en 2021, avec la participation de la Commission Nationale Informatique & Libertés. Environ 650 notifications (plaintes adressées à la CNIL) sur 5 000 portent sur la violation des données personnelles concernant plus de 5 000 individus.

Environ 3 200 cas de violation des données sur ces 5 000 sont causés par des acteurs externes, contre 925 en interne.

Et 2 981 des cas causés par les externes sont de nature malveillante, contre 200 pour les internes.

Les entreprises subissent donc les conséquences économiques de ces attaques, puisqu’une fuite coûte en moyenne 4,24 millions $ (2021).

Le type de données à protéger

Il existe trois types de dangers liés à une fuite de données, quelle que soit la nature de l’attaque. D’abord, l’usurpation d’identité d’un tiers de confiance ou d’une institution habilitée donne lieu à un accès frauduleux. La finalité de cette infiltration est variée, exposant à des niveaux de menaces différents. Ensuite, la falsification de document implique souvent des opérations compromettantes, voire illicites, ébranlant la notoriété de la victime. Enfin, la troisième menace porte sur la divulgation de données sensibles ou confidentielles. Ce danger peut revêtir des dimensions économiques, diplomatiques, militaires, etc.

Les transactions financières ou les données de santé nécessitent une sécurisation optimale. Des faiblesses de configuration ont fait suite à une fuite d’informations en 2021 selon un sondage de PwC, un cabinet de conseil, d'audit et d'expertise juridique et fiscale.

L’utilisation de mots de passe faibles représente l’origine principale des infiltrations. Les données des clients, en particulier financières, réclament un niveau de sécurité élevé, notamment à travers le choix d’un tiers de confiance fiable. Kaseya, prestataire informatique, a été victime d’un ransomware en juillet 2021 ayant affecté jusqu’à 2 000 clients (généralement des petites et moyennes entreprises) à cause d’une attaque par rebond. Selon les derniers rapports, la rançon exigée par les pirates informatiques s’élevait à 70 000 000 de dollars américains.

En conséquence, couvrir les besoins des systèmes de sécurité s’impose impérativement. D’une part, il est essentiel de renforcer l’identité numérique en mettant en place une authentification forte. D’autre part, la certification reste la seule garantie pour protéger l’intégrité des signatures électroniques sur les documents et les transactions.

Comment s’assurer de la fiabilité de ses tiers de confiance ?

Les tiers de confiance et les entreprises de services numériques doivent redoubler de vigilance pour se prémunir de tous ces dangers croissants. Parallèlement, les mesures de sécurité et les obligations sont de plus en plus renforcées. Trois critères permettent de reconnaître un tiers de confiance fiable : la certification, la souveraineté et la liste de confiance.

La notion de certification

La certification de l’ANSSI ou Agence nationale de la sécurité des systèmes d’information garantit la fiabilité d’un tiers de confiance. Il s’agit d’un certificat électronique délivré par une AC ou autorité de certification. Celle-ci joue un rôle majeur dans la mise en place de la confiance numérique. En pratique, les certificats délivrés servent à authentifier, à signer et à chiffrer les données. Ils protègent les données à travers des certificats d’utilisateurs ou des certificats de signataire.

Parmi les plus connus des certificats figure le certificat SSL, utilisant le protocole HTTPS pour le chiffrement. Les solutions LockSelf sont certifiées CSPN (Certification de Sécurité de Premier Niveau). Il s’agit d’une certification délivrée par l'ANSSI. Elle concerne les produits des technologies de l'information, attestant qu’ils ont subi avec succès une évaluation de sécurité par le CESTI. Il s’agit d’un prestataire de service indépendant agréé par l’Agence nationale de la sécurité des systèmes d'information. L’ANSSI réalise régulièrement des audits de conformité pour délivrer la qualification d’une autorité de certification pour devenir tiers de confiance.

La notion de souveraineté

Depuis les années 2000, la souveraineté numérique est au cœur des objectifs des entreprises, des internautes et des consommateurs. Les GAFAs qui regroupent Google, Apple, Facebook et Amazon poussent les gouvernements à mettre en place des politiques appropriées. Il s’agit essentiellement de veiller sur l’équilibre entre la liberté, la libre circulation et la législation en vigueur.

La notion de souveraineté implique la compréhension de la place des pouvoirs publics face à la prolifération des réseaux sociaux. Concrètement, l’État exerce une autorité sur le cyberspace de sa juridiction. Cela se manifeste par la maîtrise ou le contrôle des données personnelles des utilisateurs et les législations régissant le numérique. L’hébergement des données et l’influence d’acteurs extérieurs sur la politique nationale sont autant de points soulevés dans la souveraineté. Il s’agit pour l’État aussi d’affirmer son autorité face à la domination étrangère sur le marché numérique.

Tous ces questionnements ont donné naissance à une définition européenne : le règlement eIDAS ou Electronic Identification and Authentification Services. Ce règlement devient la norme à laquelle les prestataires de confiance numérique et les services de confiance doivent se conformer. La souveraineté d’un tiers de confiance atteste la garantie de la confidentialité, de l’authenticité et de l’intégrité des données. En outre, cette souveraineté indique que le prestataire figure sur la liste de confiance.

.png?width=713&height=408&name=Visuel%20eIDAS%20(1).png)

La liste de confiance

La liste de confiance instaure la confiance entre les deux parties : les acteurs du numérique et les utilisateurs. Elle détermine, entre autres, le nom, le statut, les services et l’historique des prestataires de confiance. Elle est encadrée par un règlement qui s’applique au sein de l’Union européenne. Chaque pays dispose également de sa propre liste, mais se conforme aux dispositions du règlement de l’UE. La liste comporte les informations sur les prestataires de services numériques, notamment les services de certification. La mise à jour et la publication de cette liste relèvent des compétences et des recommandations de l’ANSSI suivant des référentiels d’exigences.

À lire aussi

Articles recommandés pour booster votre cybersécurité

Cybersécurité

L'impact du télétravail sur les données des entreprises

Coffre-fort de mots de passe

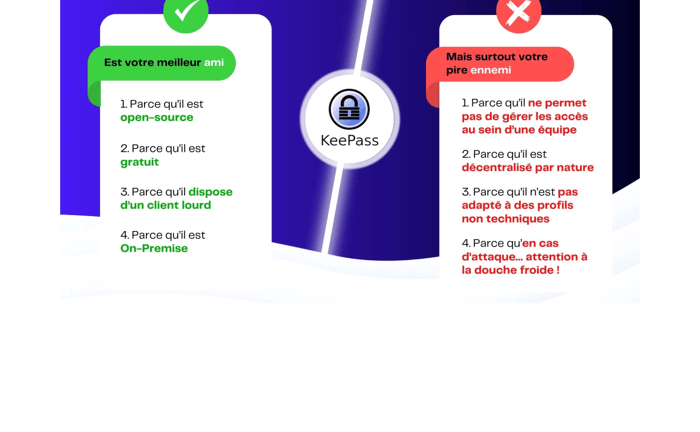

KeePass : un faux ami dont vous devez vous séparer !

Cybersécurité

Tout savoir sur les attaques man-in-the-middle (MITM)

Découvrez LockSelf

Protégez vos données dès aujourd'hui

Accédez à l'ensemble des fonctionnalités de la suite LockSelf pendant 14 jours.Sommaire

Tiers de confiance : acteurs clefs de votre cybersécurité